이 문서는 Okta로 Atlassian Cloud 사용자 프로비저닝 구성하는 방법을 가이드 하기 위해 작성되었다.

참고 문서 : Configure user provisioning with Okta

전제 조건

- Atlassian 조직 관리자

- Atlassian Access 구독

- 도메인 확인 완료

- 동기화 된 사용자에게 액세스 권한을 부여하려면 Jira 또는 Confluence 사이트의 관리자 권한 필요

Okta 무료 계정 만들기

Atlassian Access 구독자는 Okta 무료계정 생성이 가능합니다.

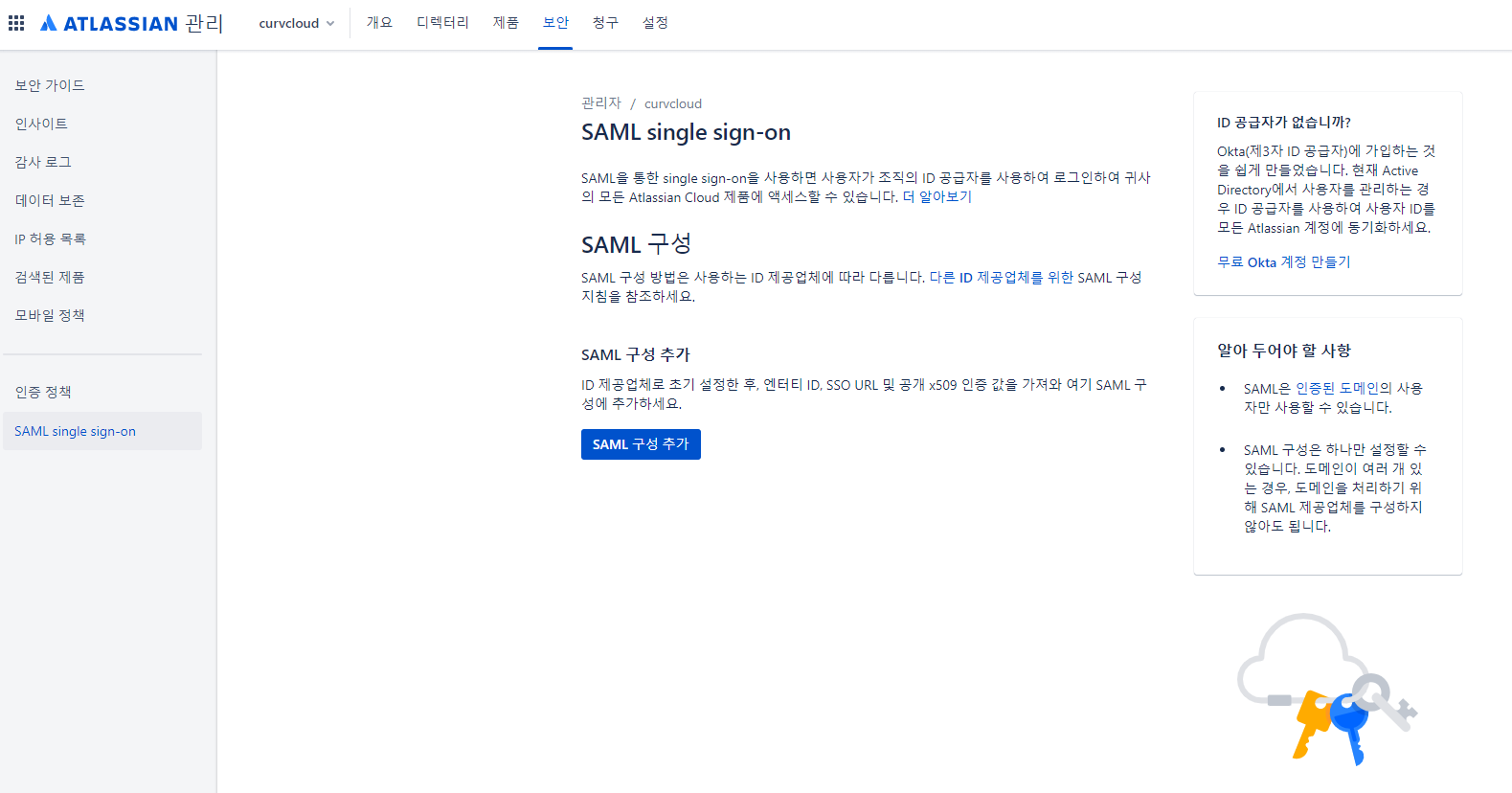

- 보안 > SAML single sign-on 메뉴 우측 상단 또는 디렉터리 > 유저 프로비저닝 메뉴 선택

- 우측 상단에 ID공급자가 없습니까? 패널에서 무료 Okta 계정 만들기로 생성

Step 1. SCIM 디렉터리 생성

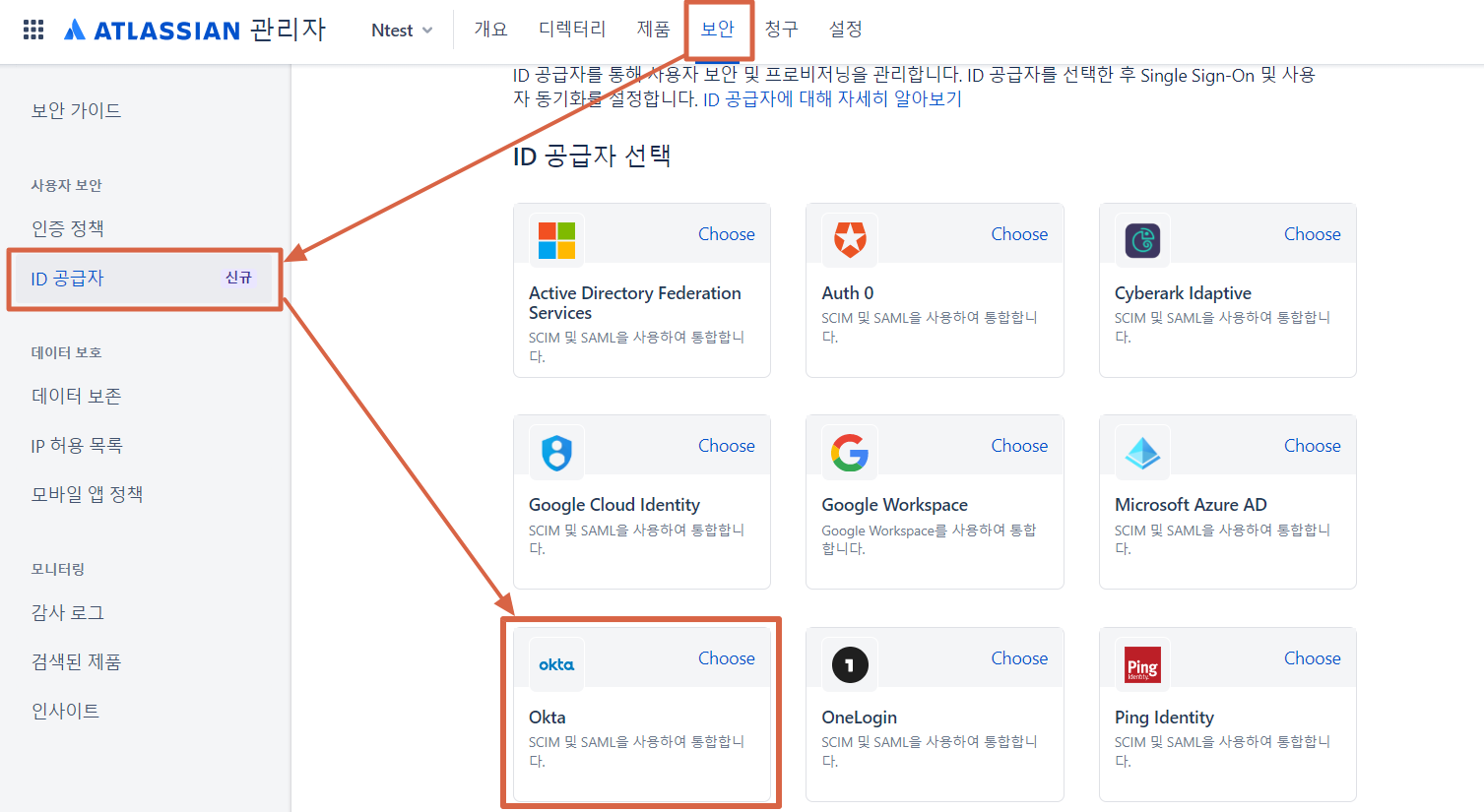

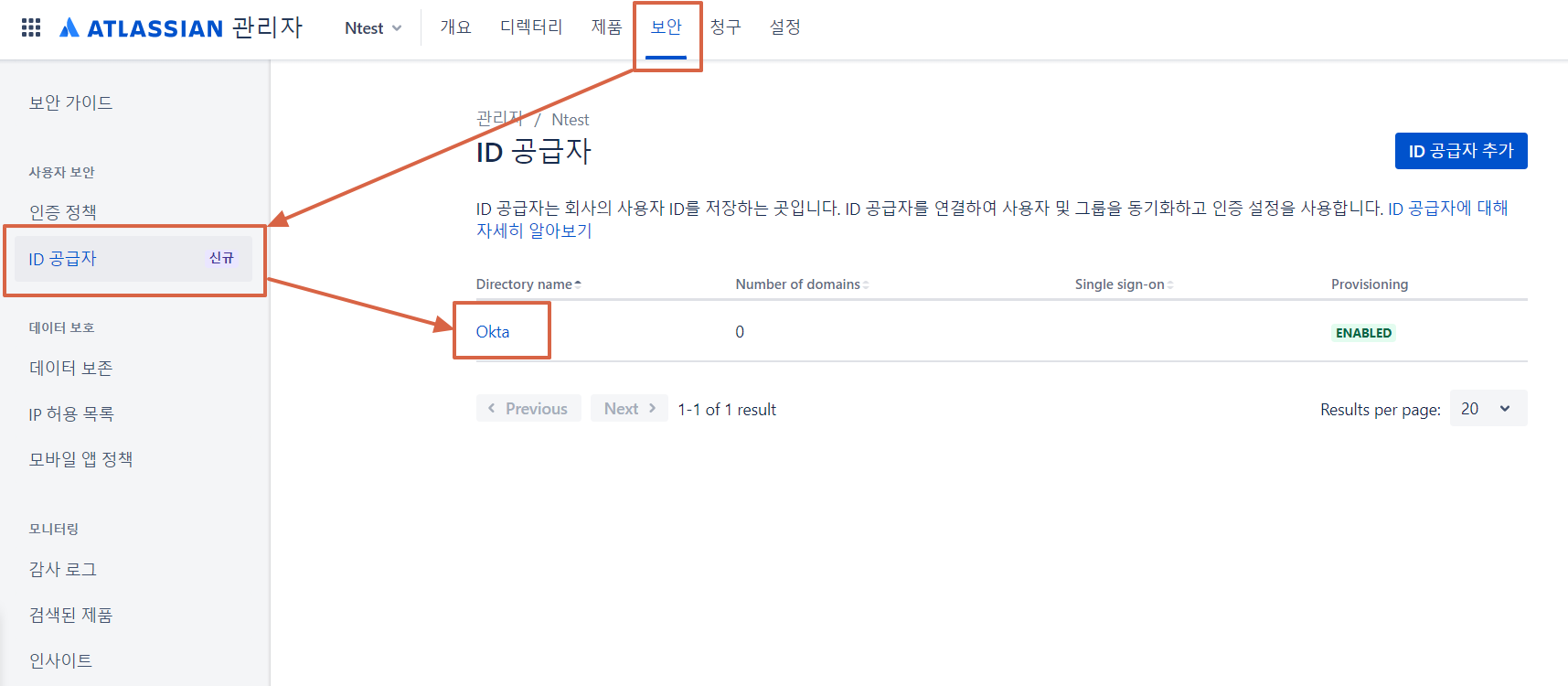

- admin.atlassian.com > 보안 > ID 공급자 메뉴 선택 > ID 공급자에서 Okta 클릭

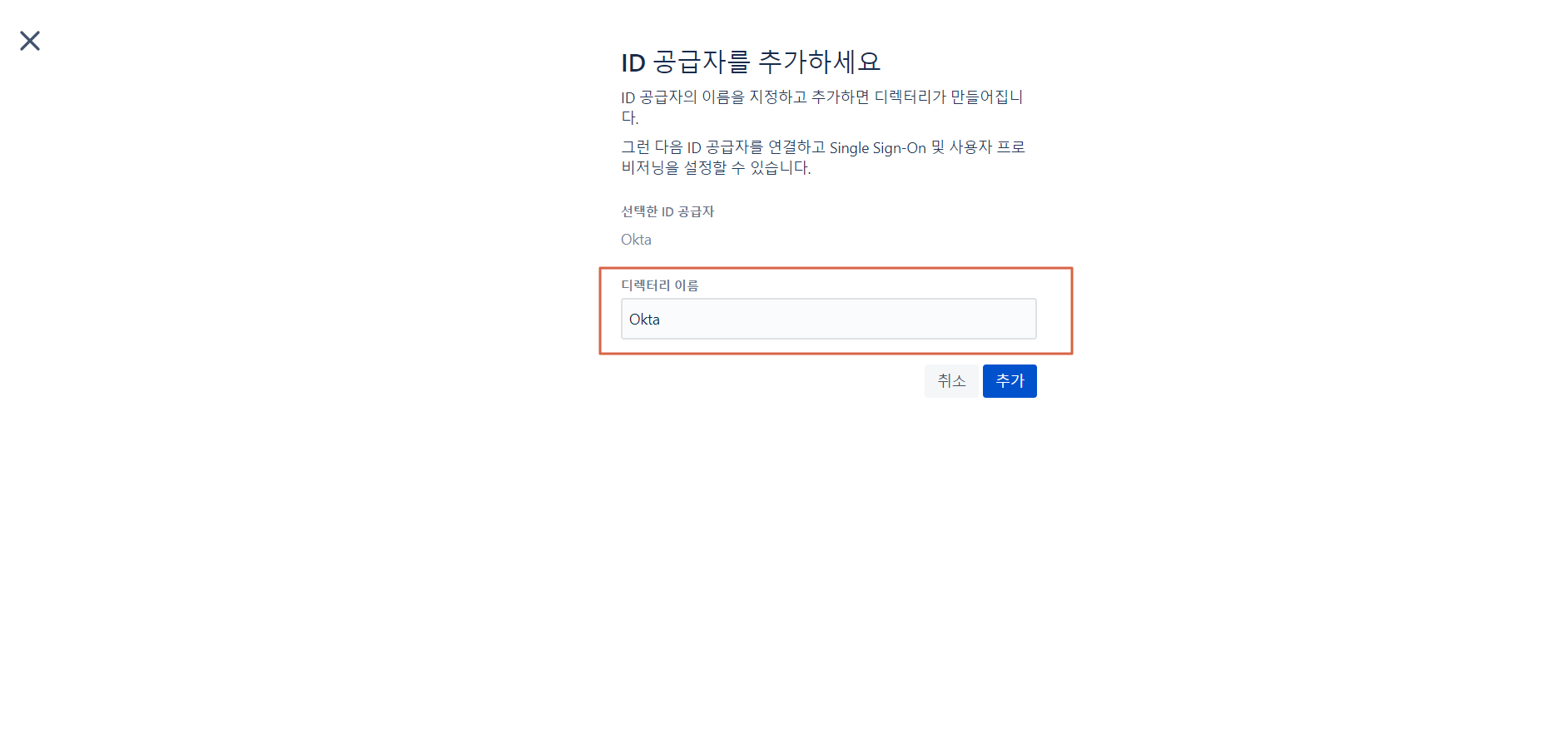

- 디렉터리 이름 입력 후 추가 버튼 클릭

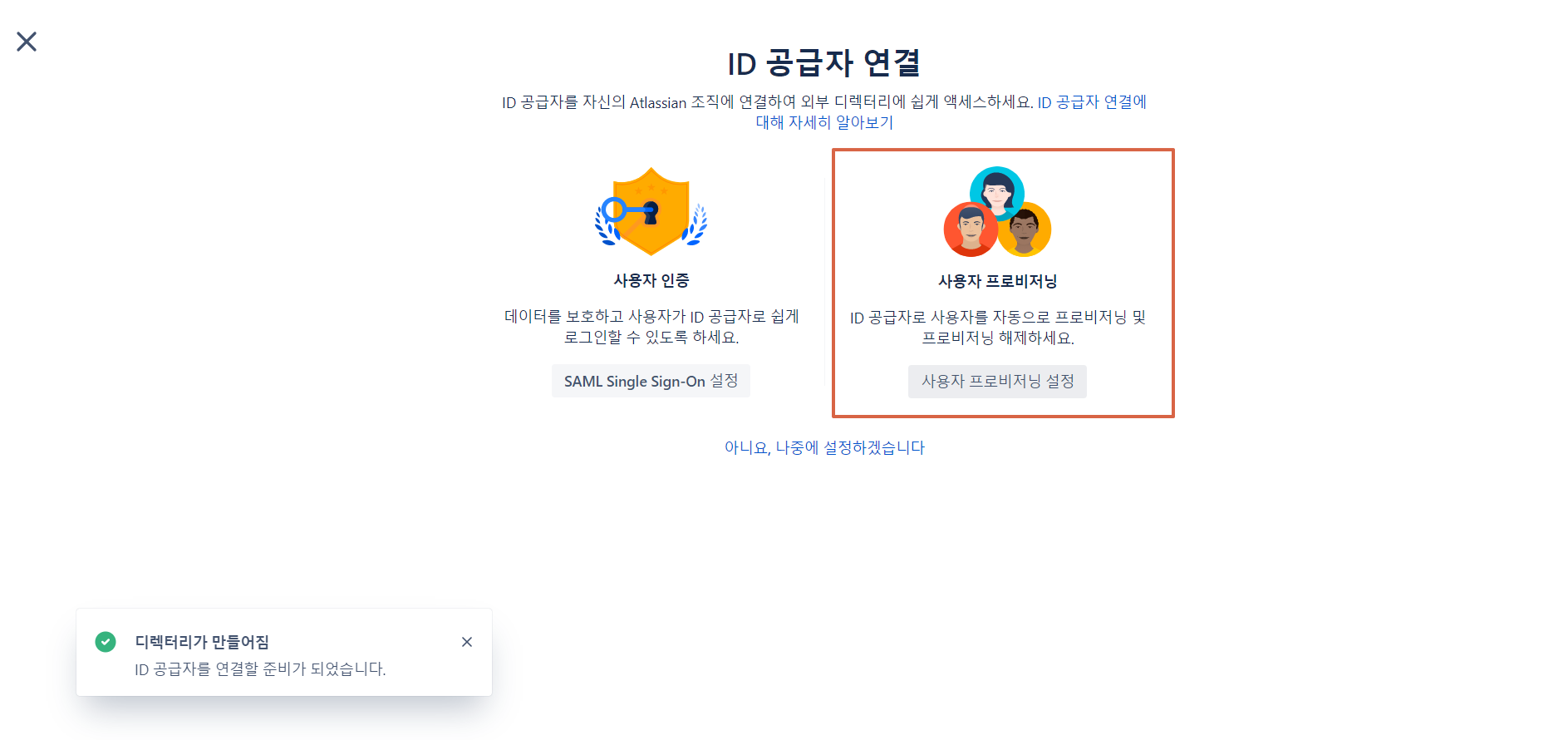

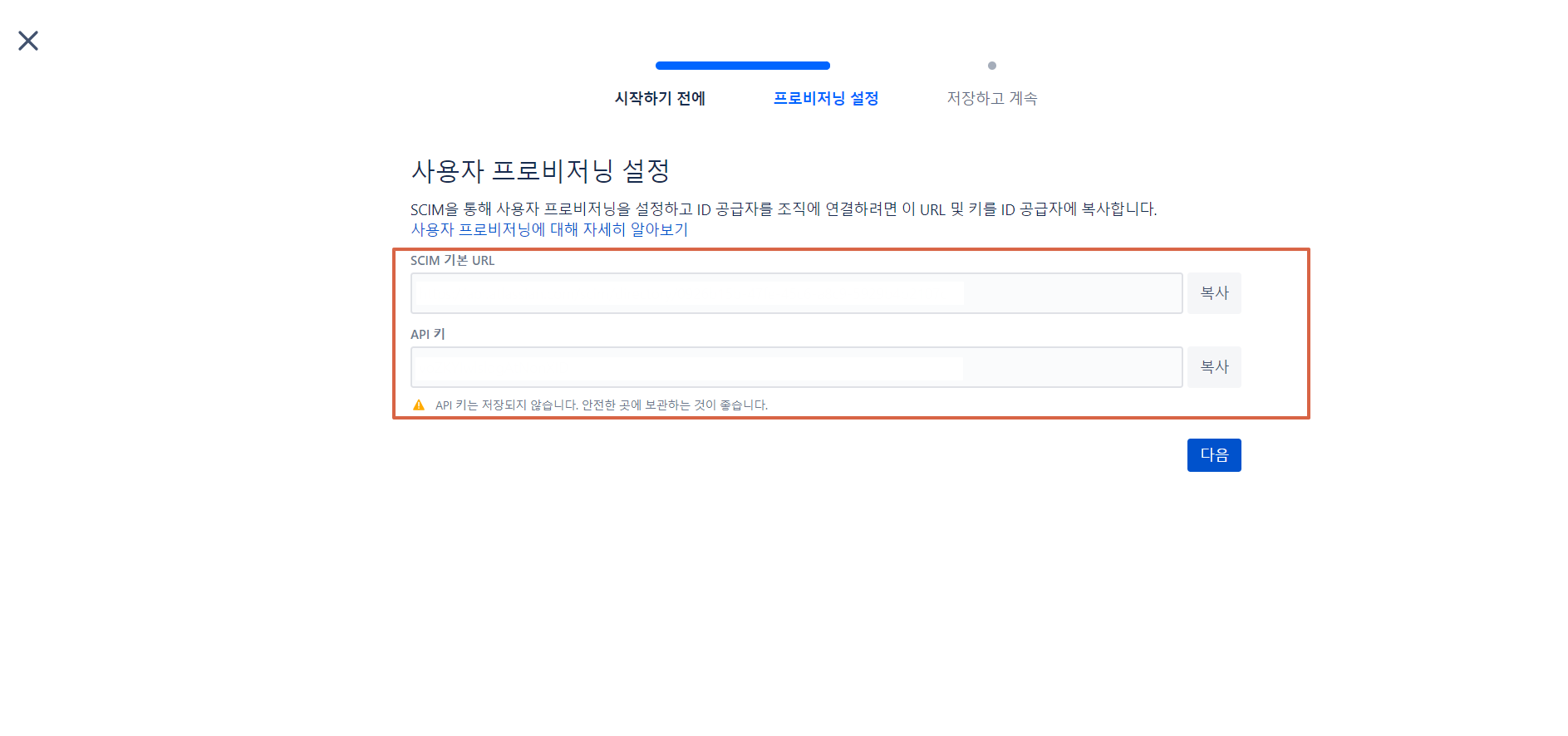

- 사용자 프로비저닝 설정 클릭 > 다음 클릭

- SCIM 기본 URL, API 키를 다른 곳에 복사한다. (다시 표시되지 않으므로 안전한 곳에 저장한다.)

- SAML (Single SO)를 구성할 준비가 되었다면 SAML 설정을 클릭하고, 그렇지 않으면 SCIM 구성 중지 및 저장을 클릭한다.

- SAML 설정을 클릭했다면, Step 5를 참조한다.

Step 2. Okta에서 SCIM API 통합 활성화

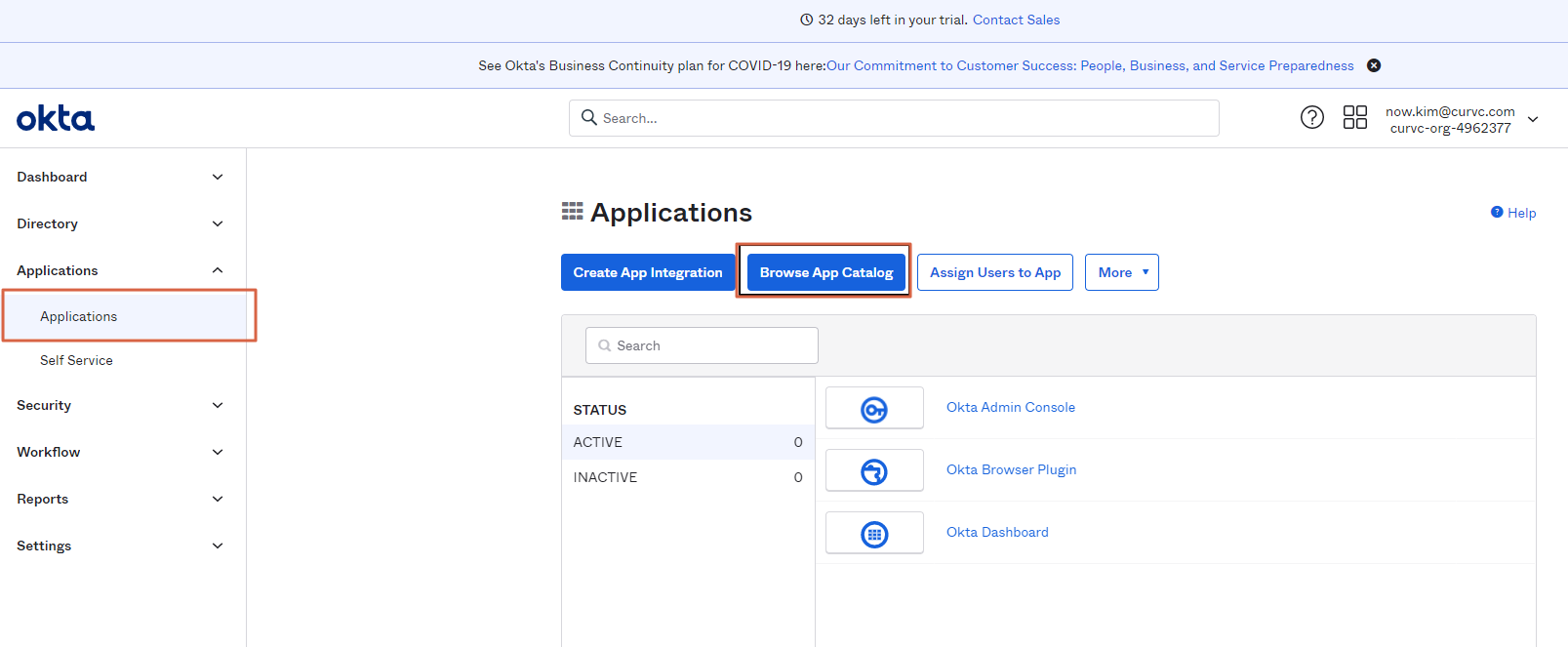

- Okta에 로그인 > Applications 메뉴 > Browse App Catalog > Atlassian Cloud 검색 후 Add Integration 버튼 클릭하여 애플리케이션 추가

- General Settings > Next 클릭

Sign-On Options > Next 클릭 (SAML Single Sign On 설정은 Step 5. SAML Single Sign On 설정하기 참조)

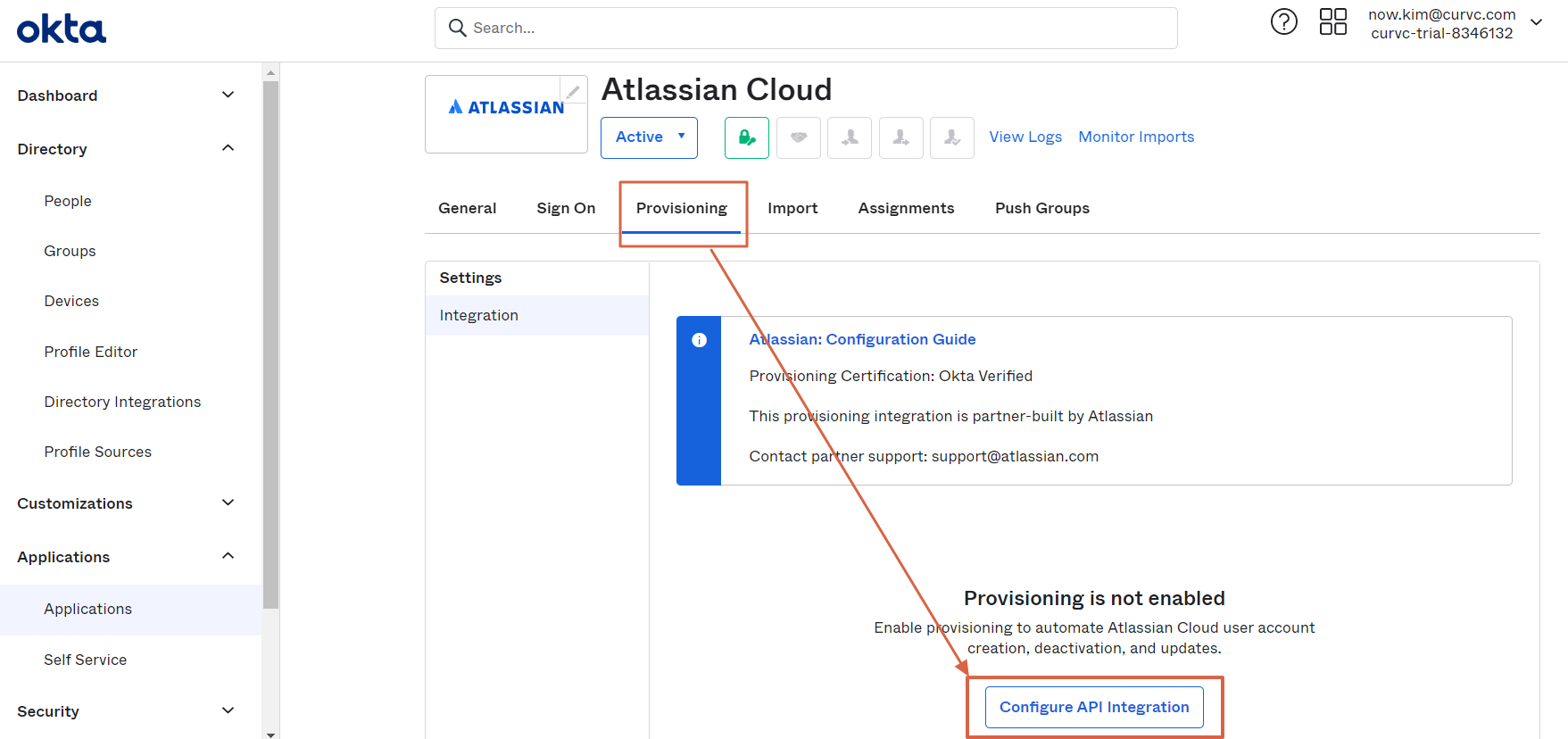

- Provisioning > Configure API Integration 클릭

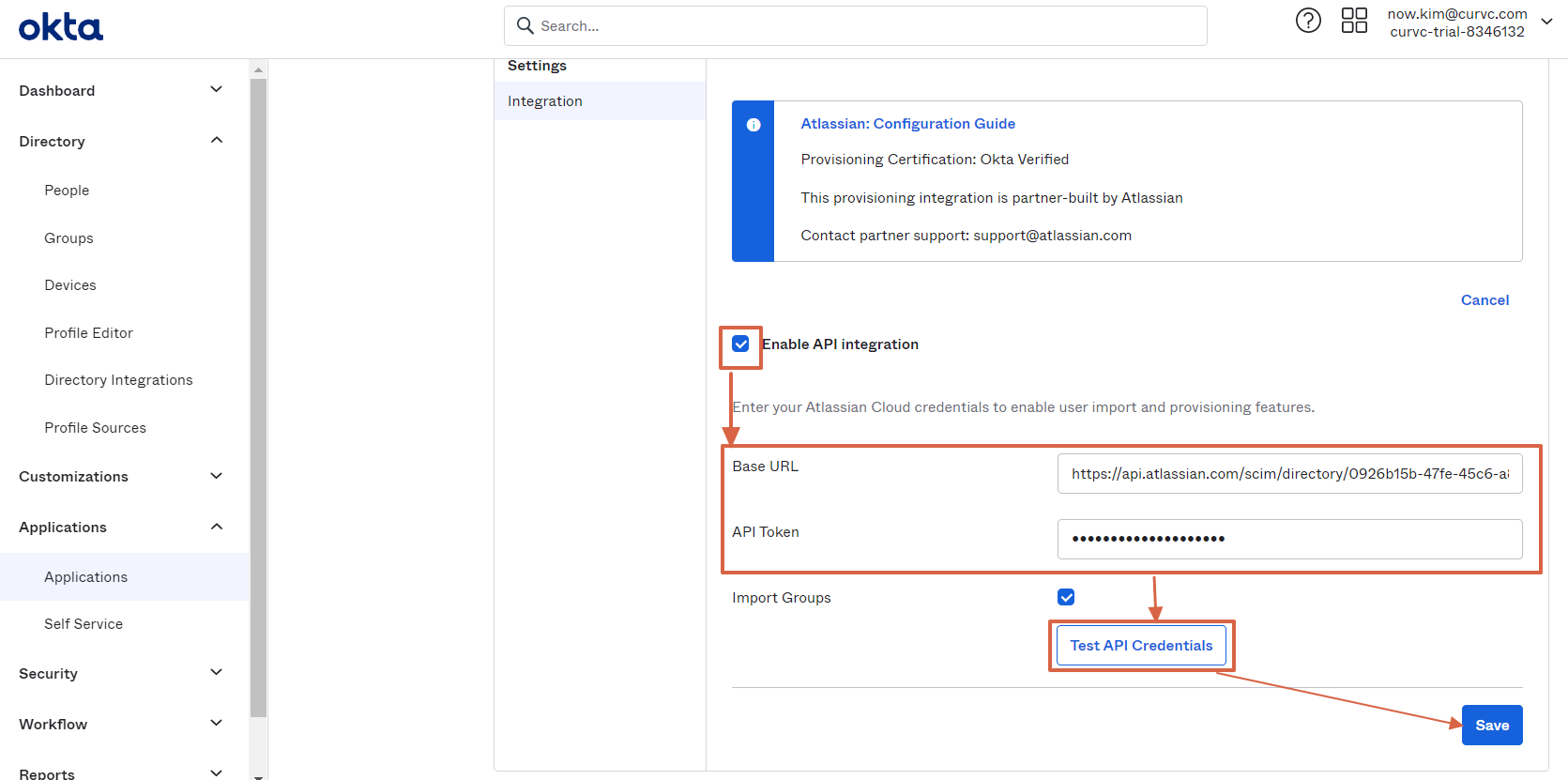

- Enable API integration 클릭 > Step 1-4에서 저장한 SCIM 기본 URL, API 키 입력 > Test API Credentials 클릭 > Save

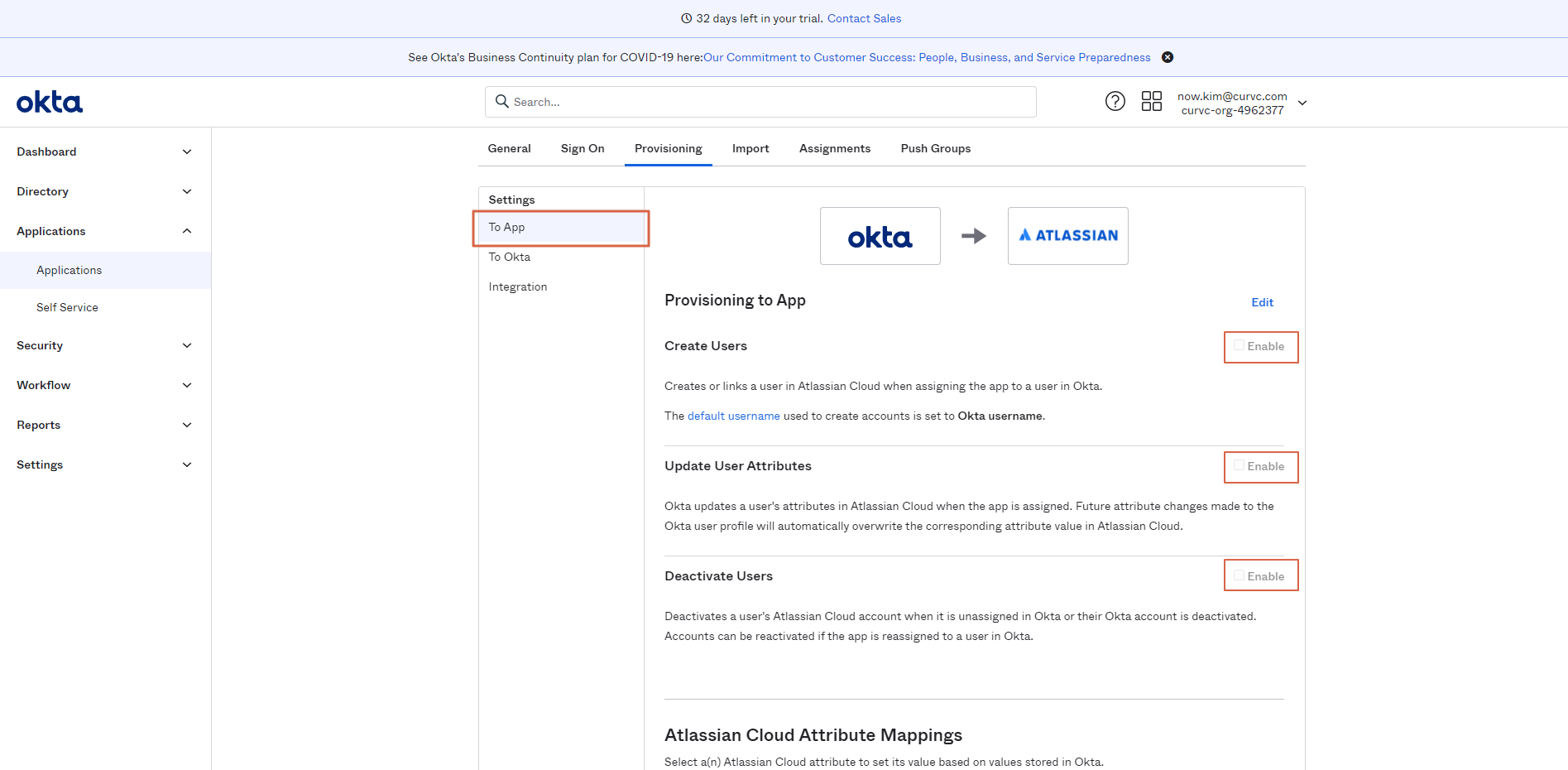

- To App 클릭 > 원하는 옵션 활성화 후 저장 (참조 : User provisioning features)

Step 3. Okta에서 이메일 주소가 올바른지 확인

사용자 프로비저닝은 이메일 주소를 사용하여 Atlassian 앱에서 사용자를 식별한 다음 새 Atlassian 계정을 생성하거나 기존 Atlassian 계정에 연결한다. 따라서 사용자의 이메일 주소 속성이 Okta의 SAML SSO 설정과 SCIM 사용자 프로비저닝(Cloud) 설정 간에 일치하지 않으면 사용자는 중복된 Atlassian 계정을 갖게 될 수 있다.

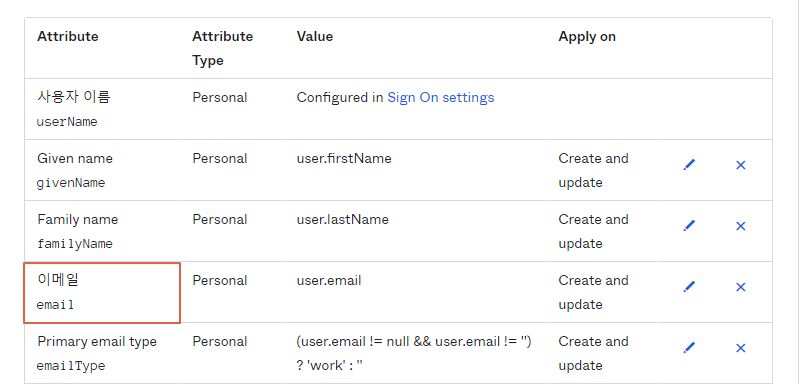

- Okta의 사용자 provisioning 탭에서 Primary email 속성에 매핑되는 필드를 확인한다.

- 기본값 : email

- 기본값 : email

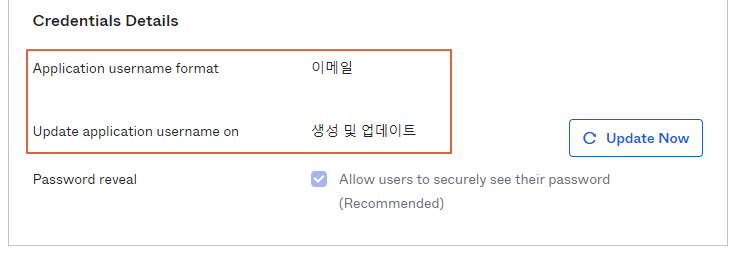

- Okta의 Sign On 탭에서 Credentials Details 섹션에서 Application username format이 1에서 확인한 email로 되어있는지 확인한다.

- Okta는 Atlassian 계정을 생성하거나 연결할 때 사용자 계정의 이 필드를 SSO 이메일 주소로 전달한다.

- Update application username on이 create and update로 되어있는지 확인한다.

Step 4. Push groups to the organization (프로비저닝)

조직에서 수동으로 그룹을 관리하는 대신 디렉터리를 사용하여 사용자 권한 및 라이선스를 자동으로 관리하려면 그룹 동기화 기능을 사용하는 것이 좋다. 이 섹션에서는 그룹 기반 관리를 구성하는 방법에 대해 설명한다.

- Push Groups 또는 Assignments에 사용자와 그룹이 뜨지 않으면 Step4 문제 해결 참조

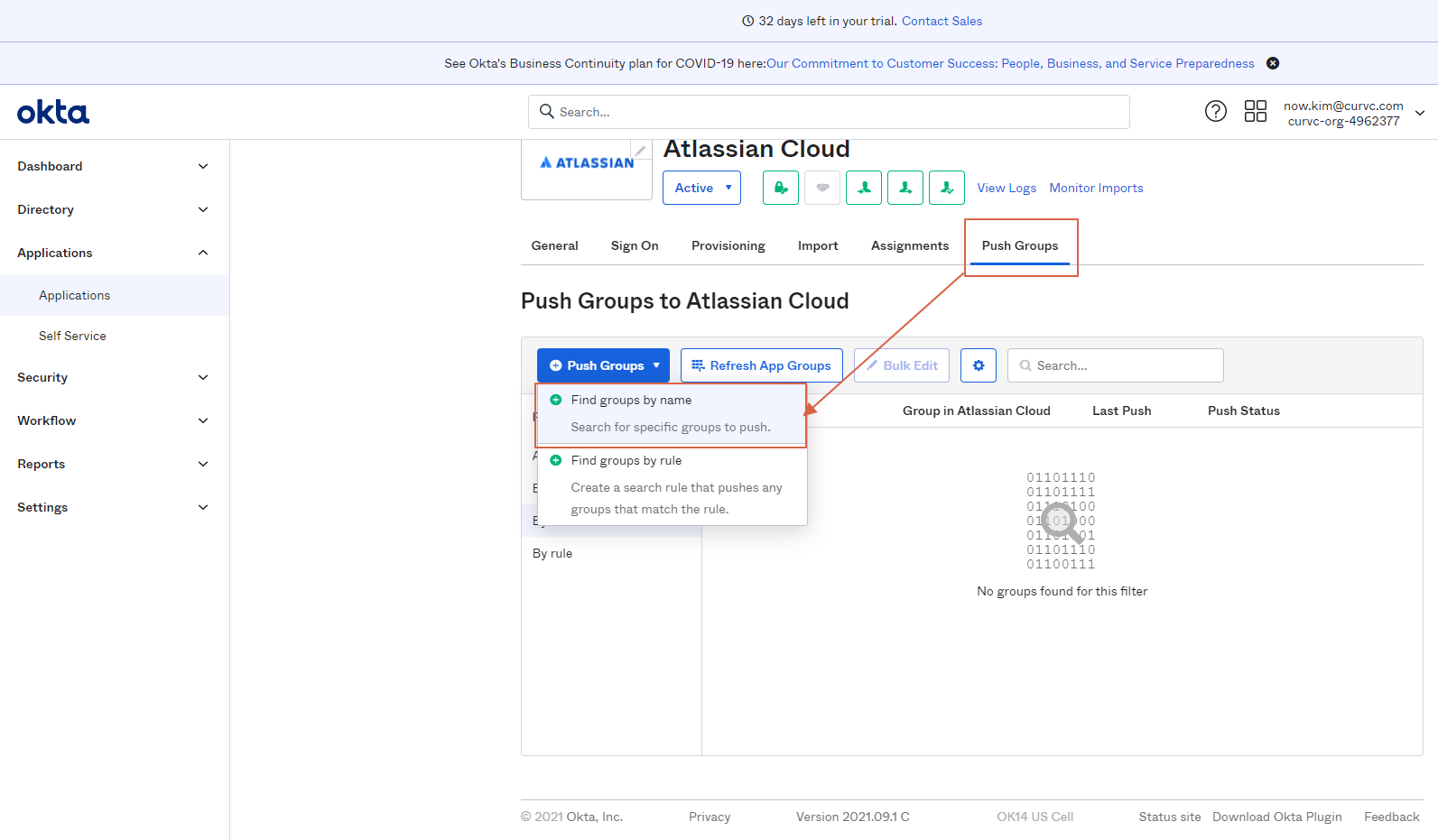

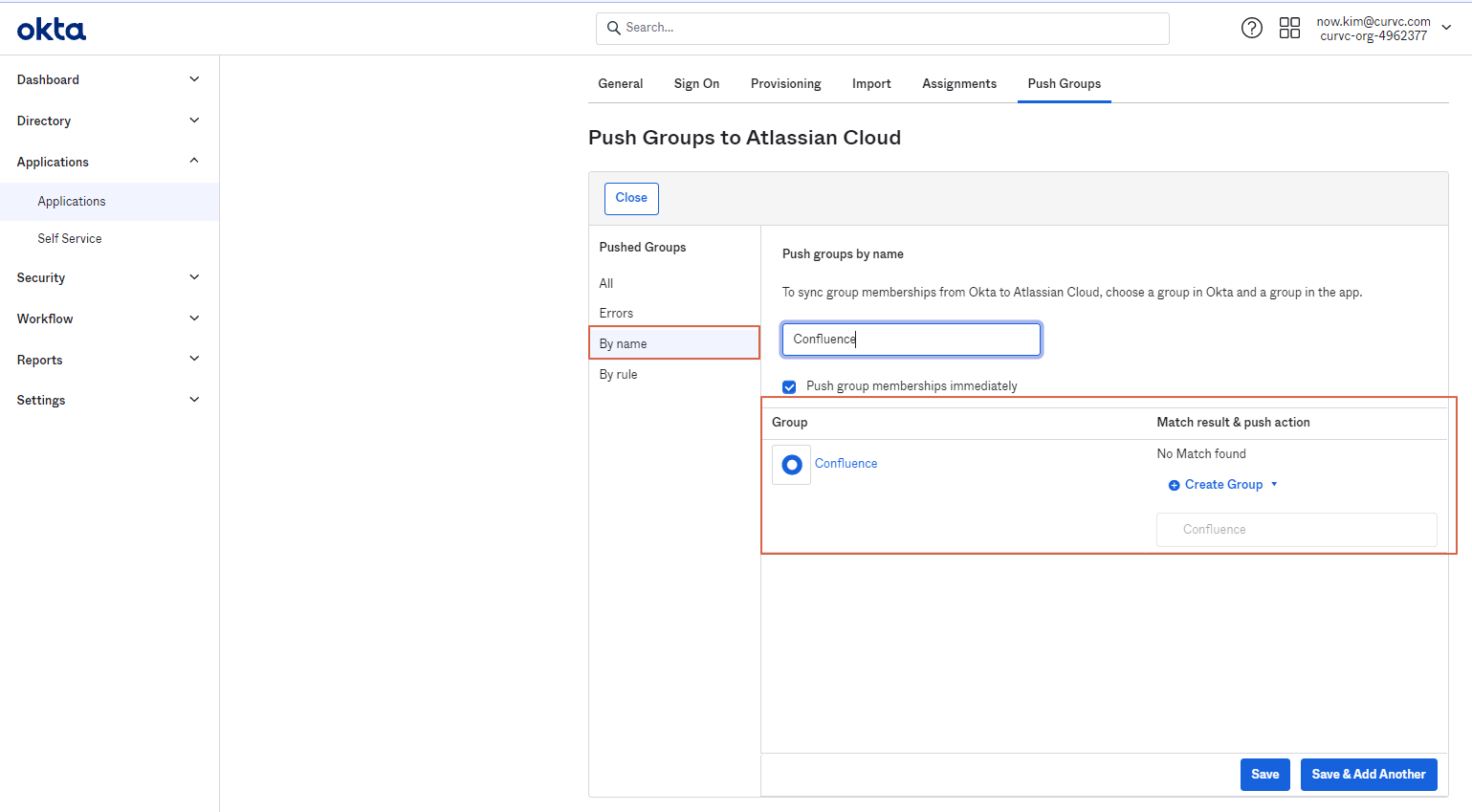

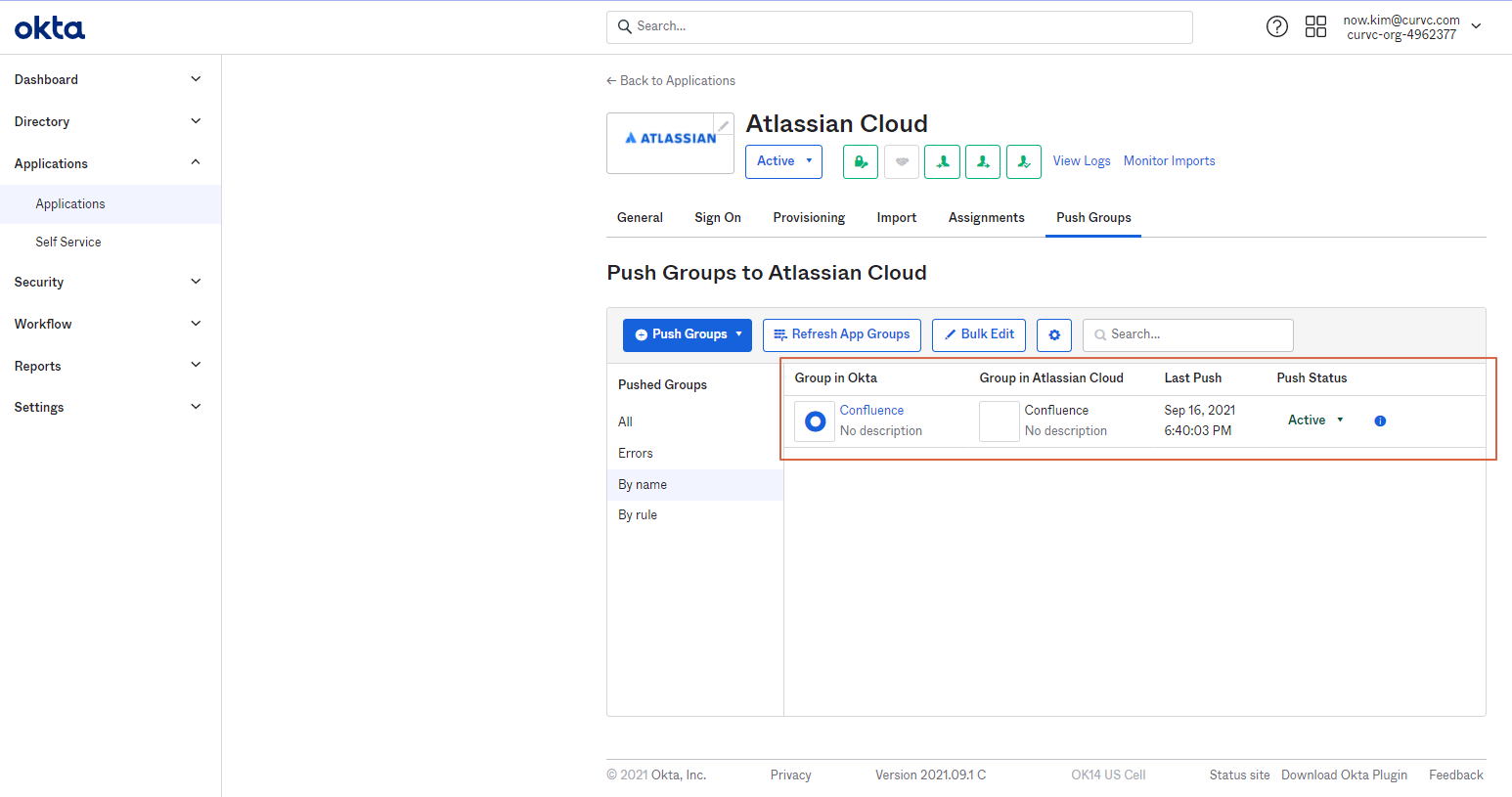

- Application > 앱 중 Atlassian Cloud 선택 > 그룹 이름으로 찾기

- 기존 okta에 있는 그룹 이름 검색 후 추가

- 그룹에 있던 사람들 프로비저닝 됨

- admin.atlassian.net 로그인 > 설정 > 사용자 프로비저닝 확인

Step 4. 문제 해결 방법

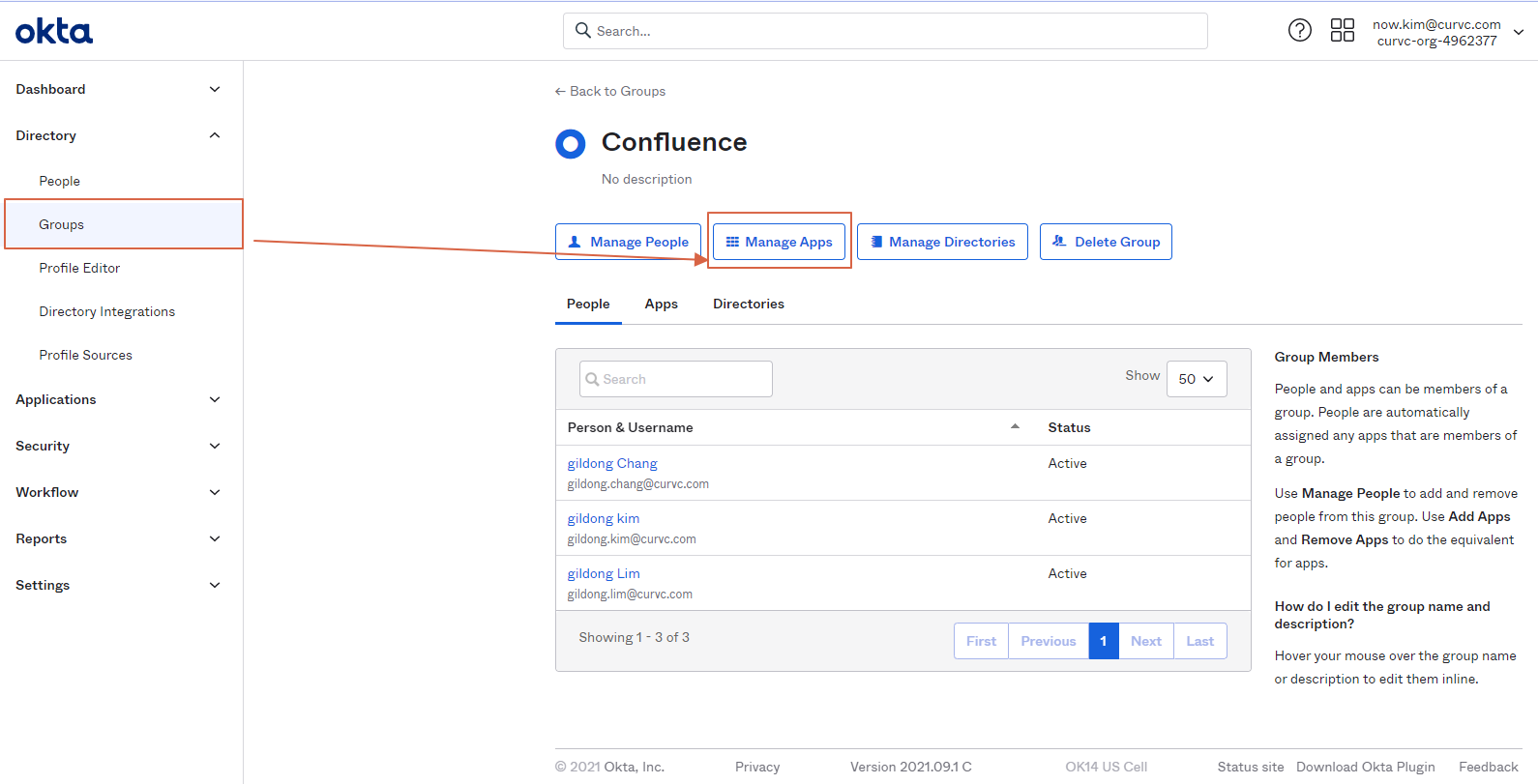

- Push Groups 또는 Assignments에 사용자와 그룹이 뜨지 않아 프로비저닝할 수 없음

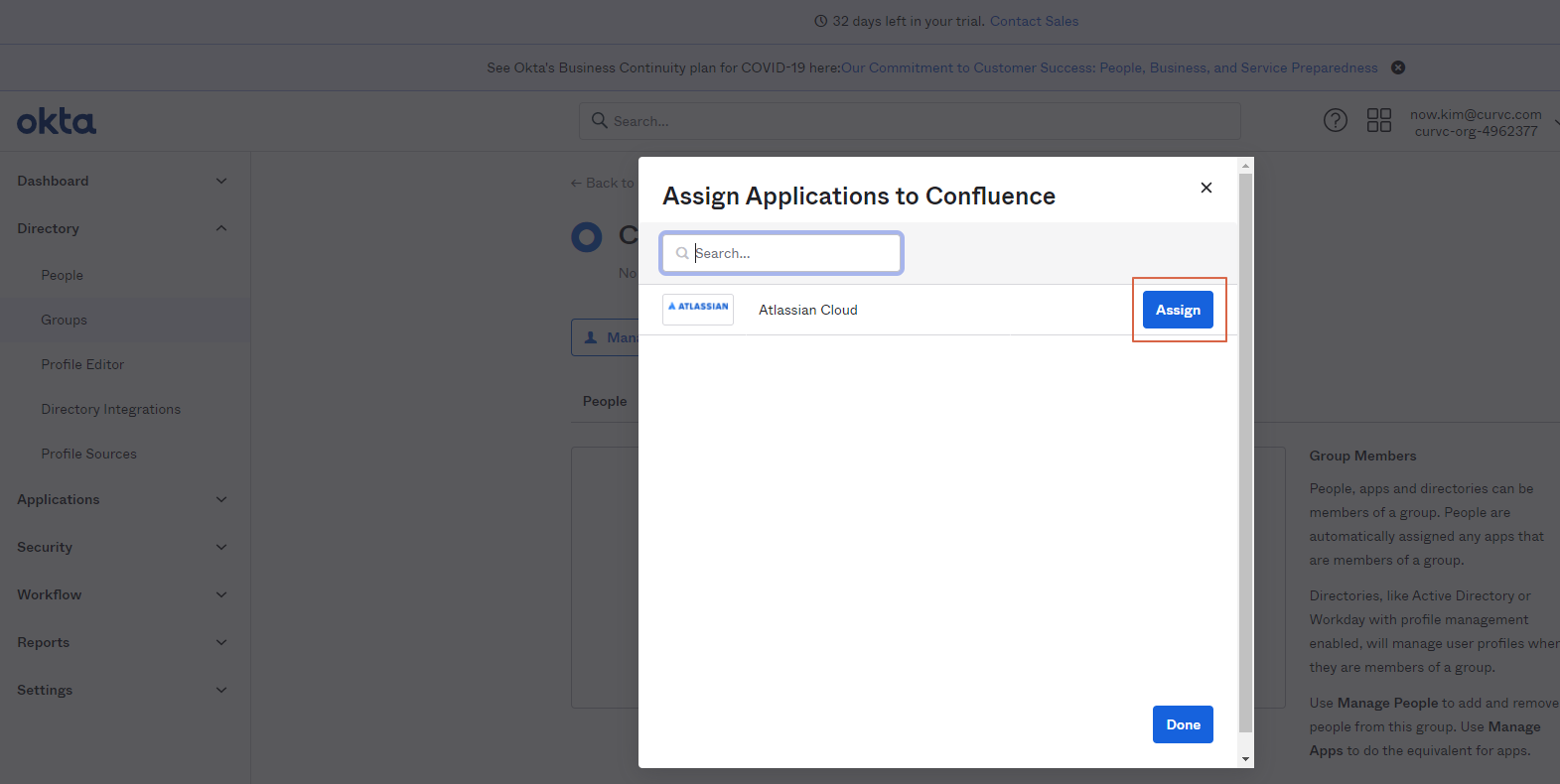

- People이나 Group에서 Atlassian Cloud App을 Assign(구독)해야 한다.

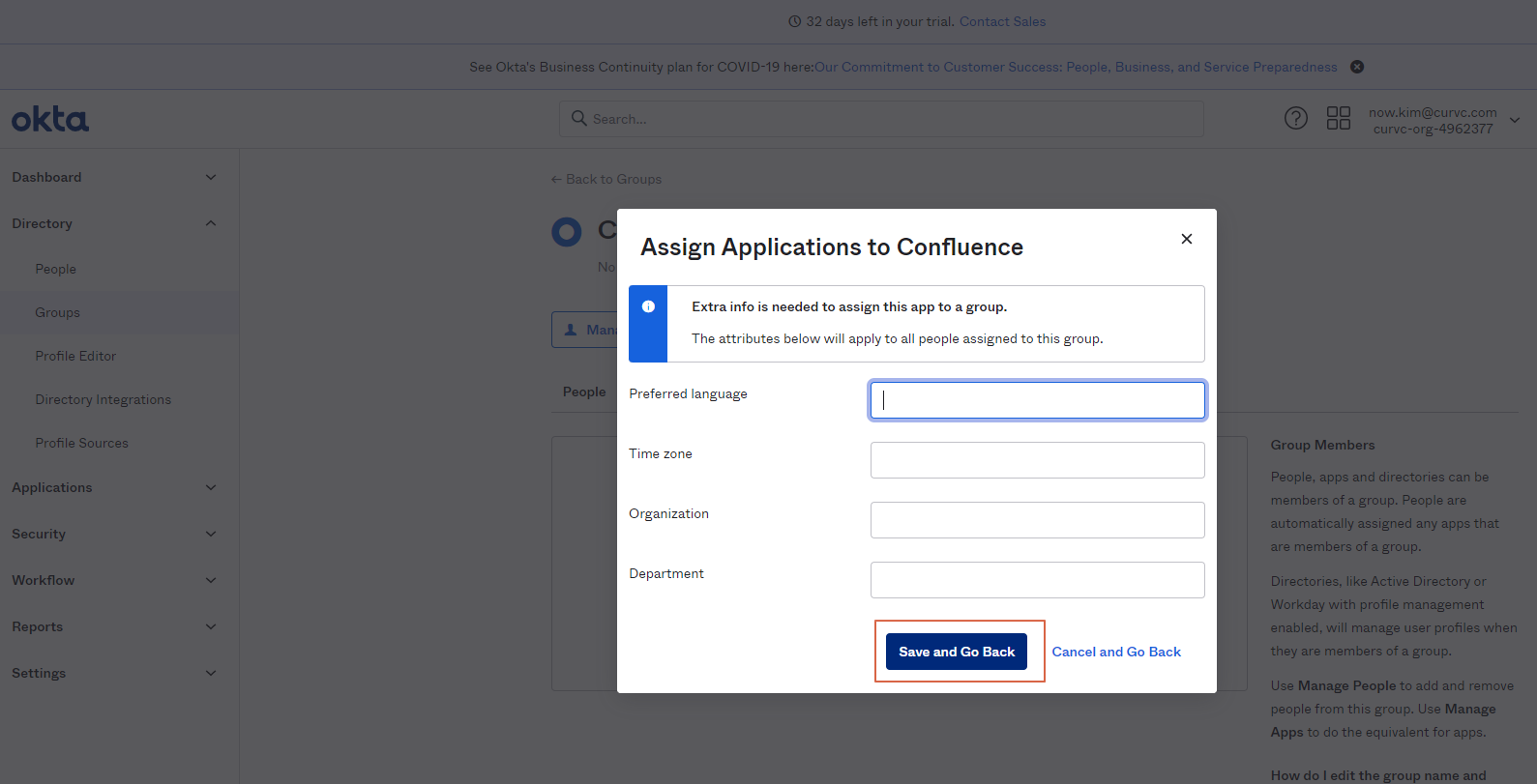

- Groups > Manage Apps 클릭

- Atlassian Cloud 검색 후 Assign

- 필드는 선택사항, Save and Go Back 버튼 클릭

Step 5. SAML Single Sign On 설정하기

- admin.atlassian.com > 보안 > ID 공급자 메뉴 선택 > 생성한 디렉터리 클릭

- SAML Single Sign-On 설정 클릭 > 다음

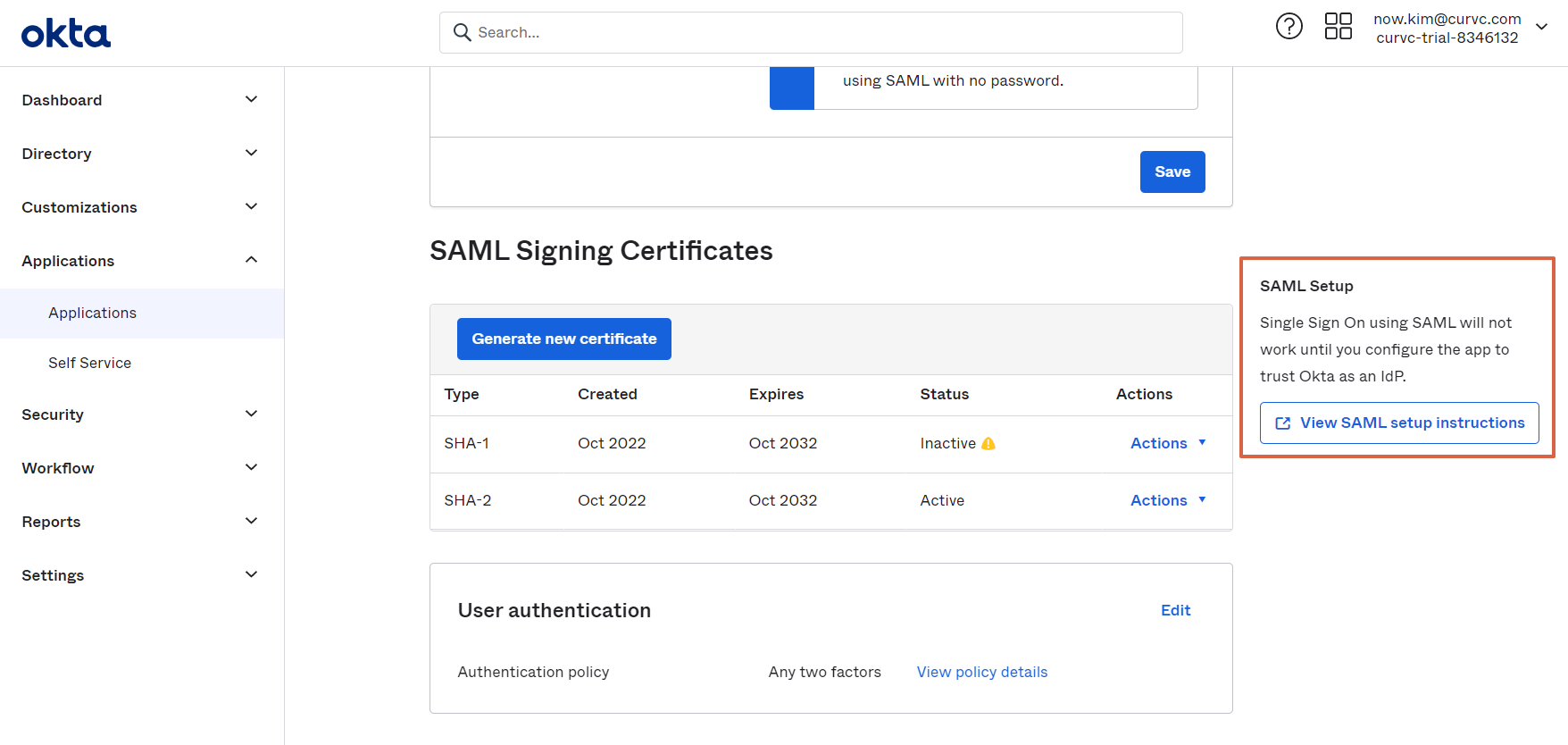

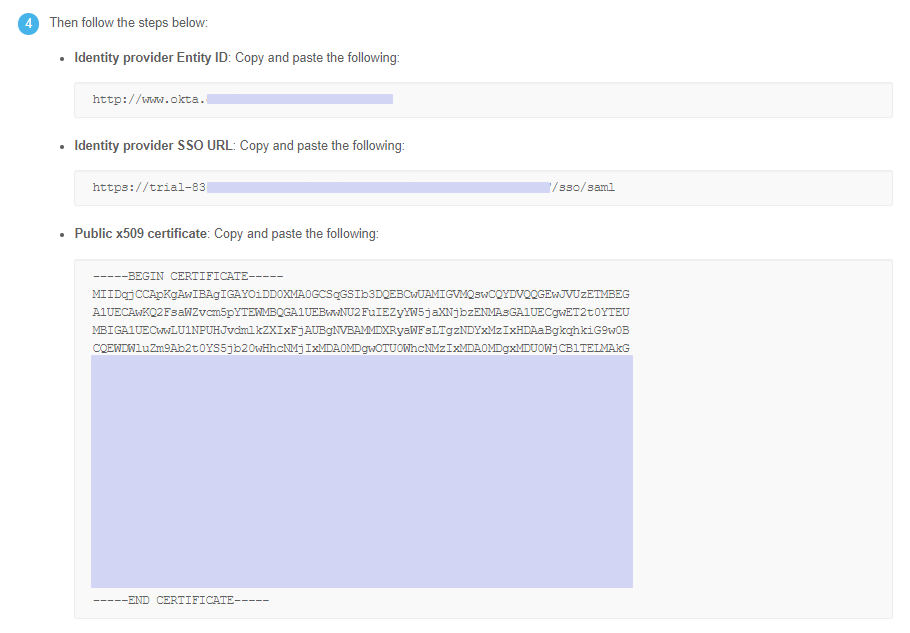

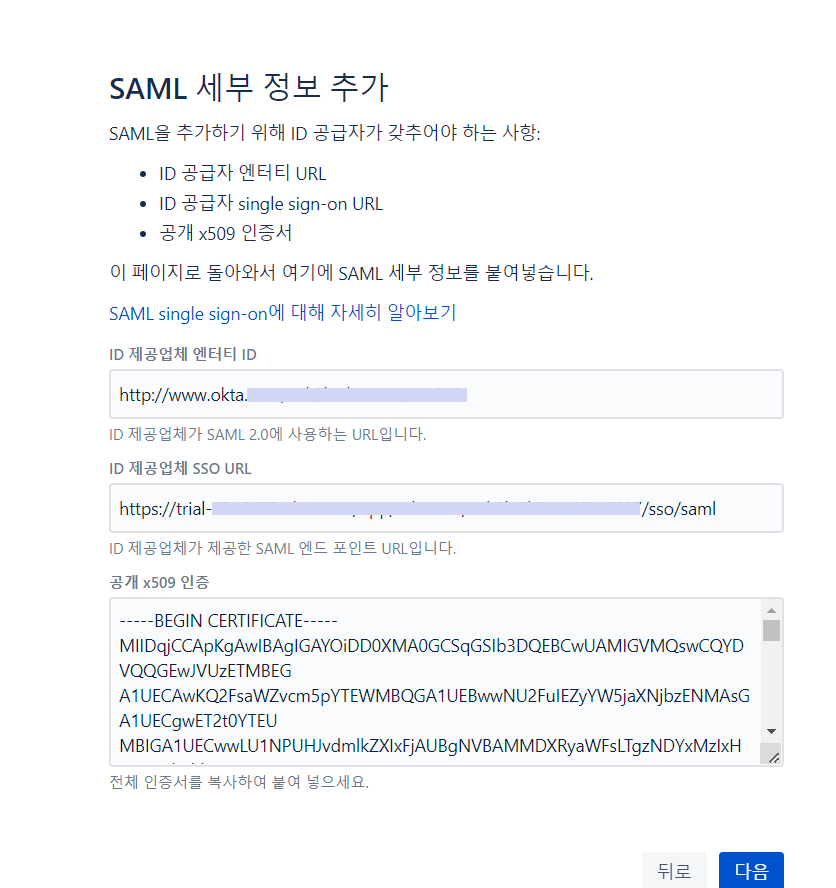

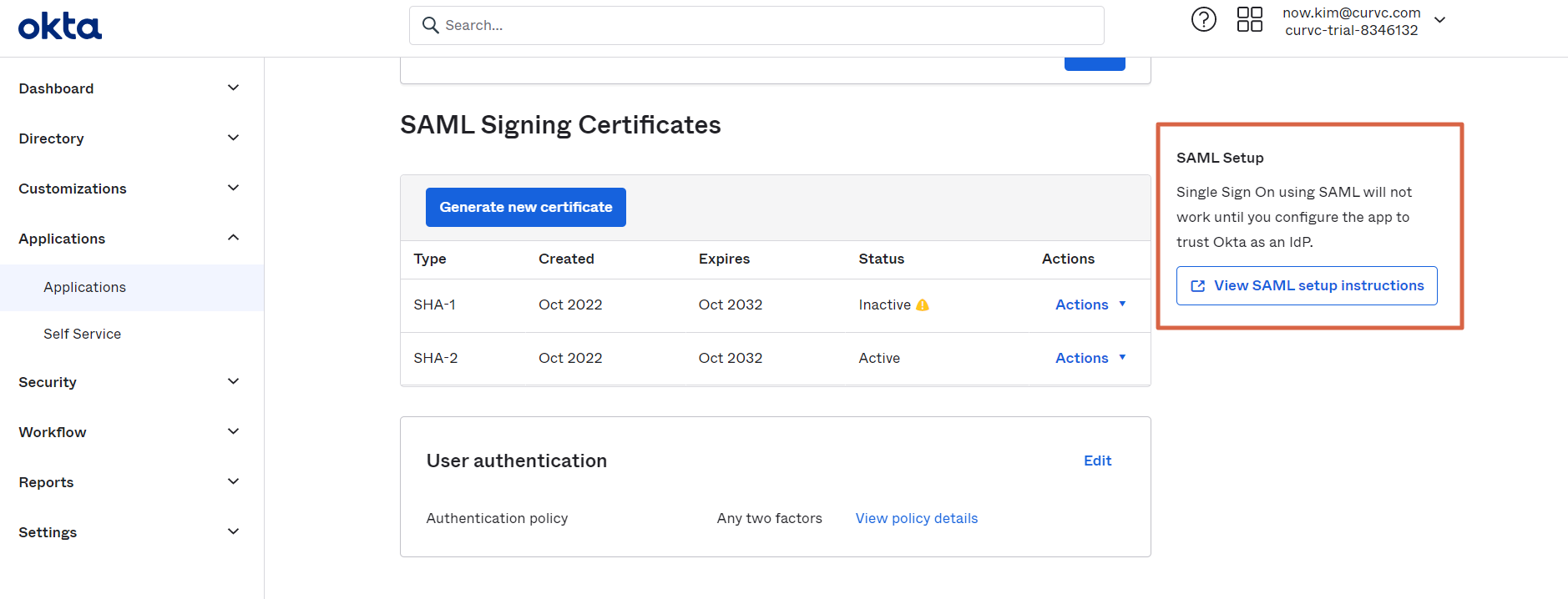

- Okta 관리자 페이지 이동 > Applications 메뉴 > Atlassian Cloud 클릭 > Sign On > 우측 하단 View SAML setup instruction > 해당 링크 4번 참조하여 붙여 넣기

- Identity provider Entity ID = ID 제공업체 엔터티 ID

- Identity provider SSO URL = ID 제공업체 SSO URL

- Public x509 certificate = 공개 x509 인증

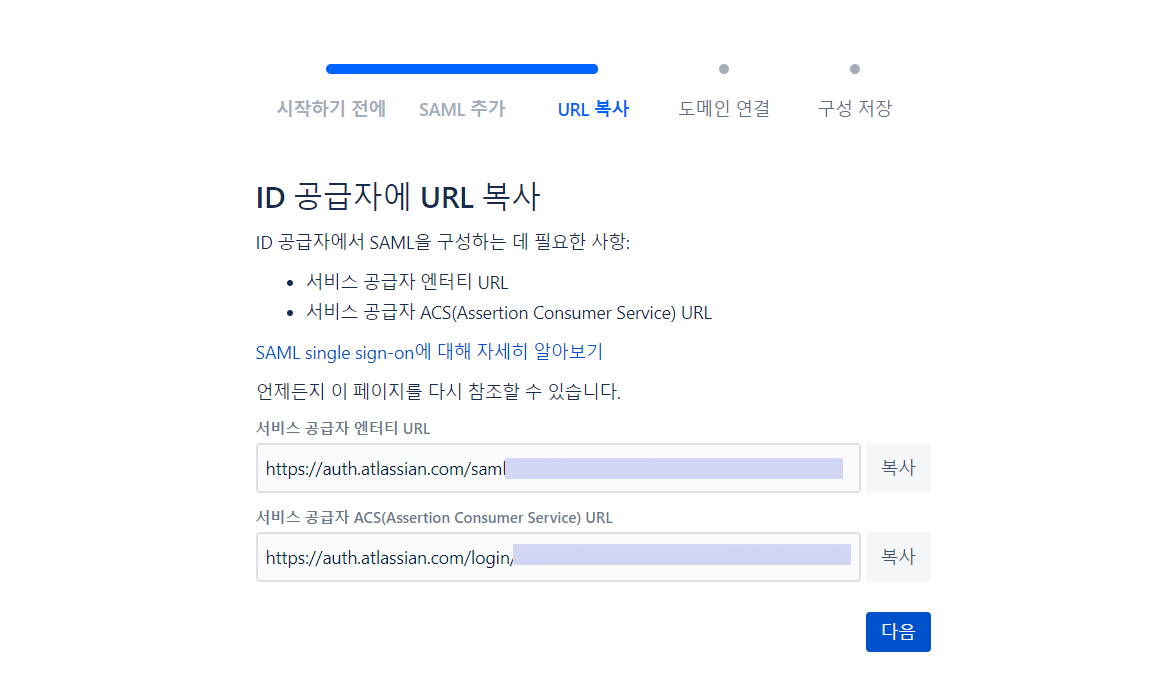

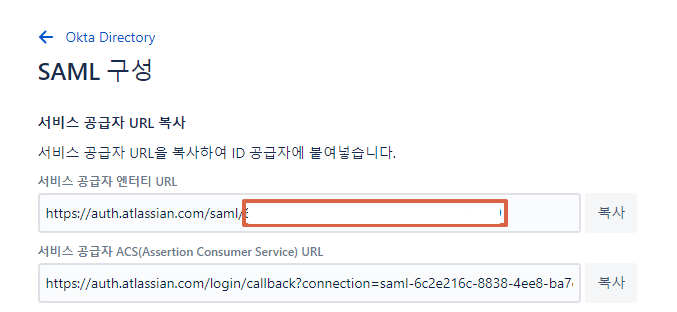

- 서비스 공급자 엔터티 URL, 서비스 공급자 ACS를 확인한다. (SAML 구성 보기로 나중에 확인 가능)

- 도메인 선택 후 다음 버튼 클릭

- SAML 구성 저장 버튼 클릭하여 SSO 설정 저장

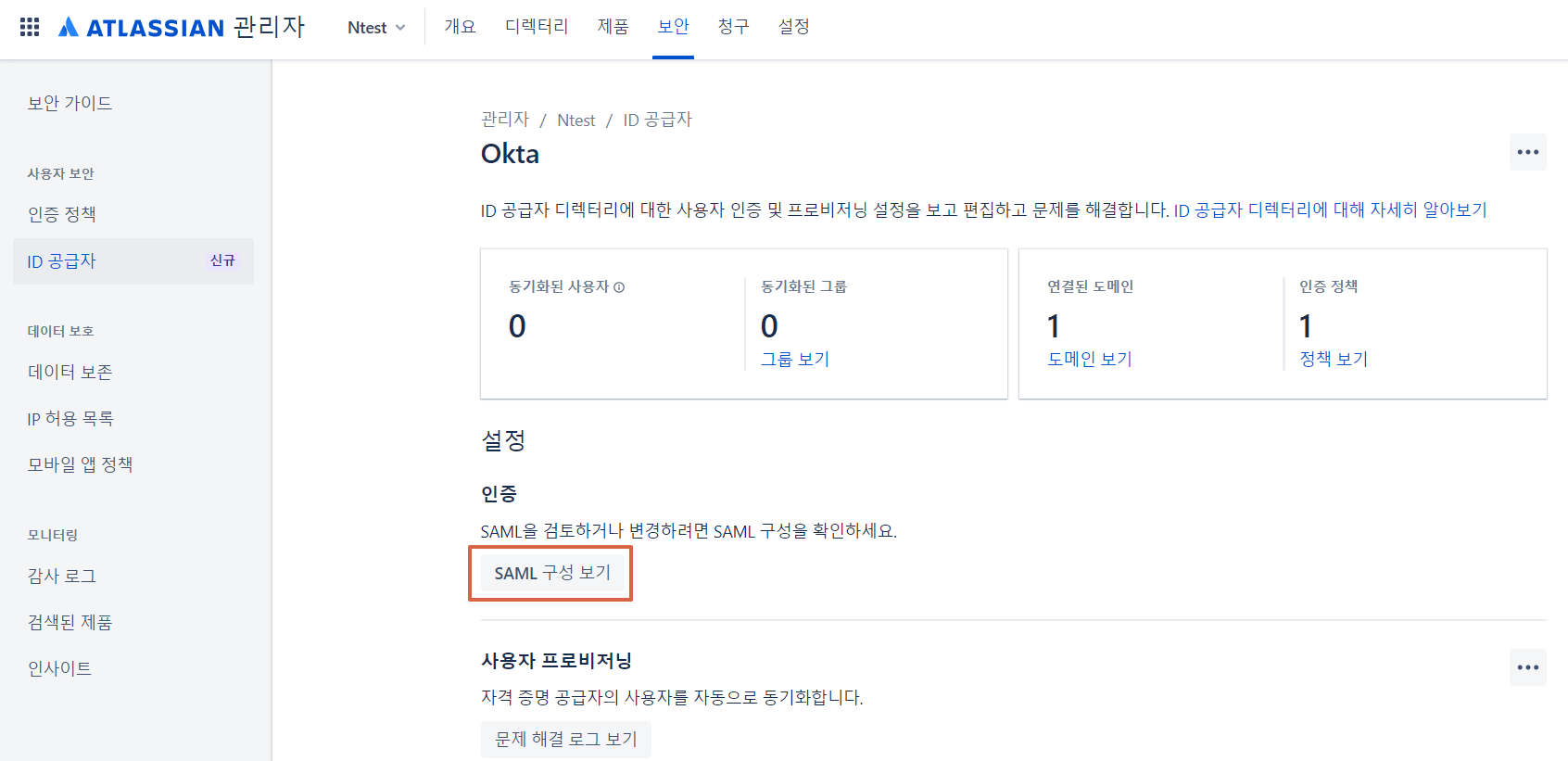

- SAML 구성 보기로 설정 확인 가능

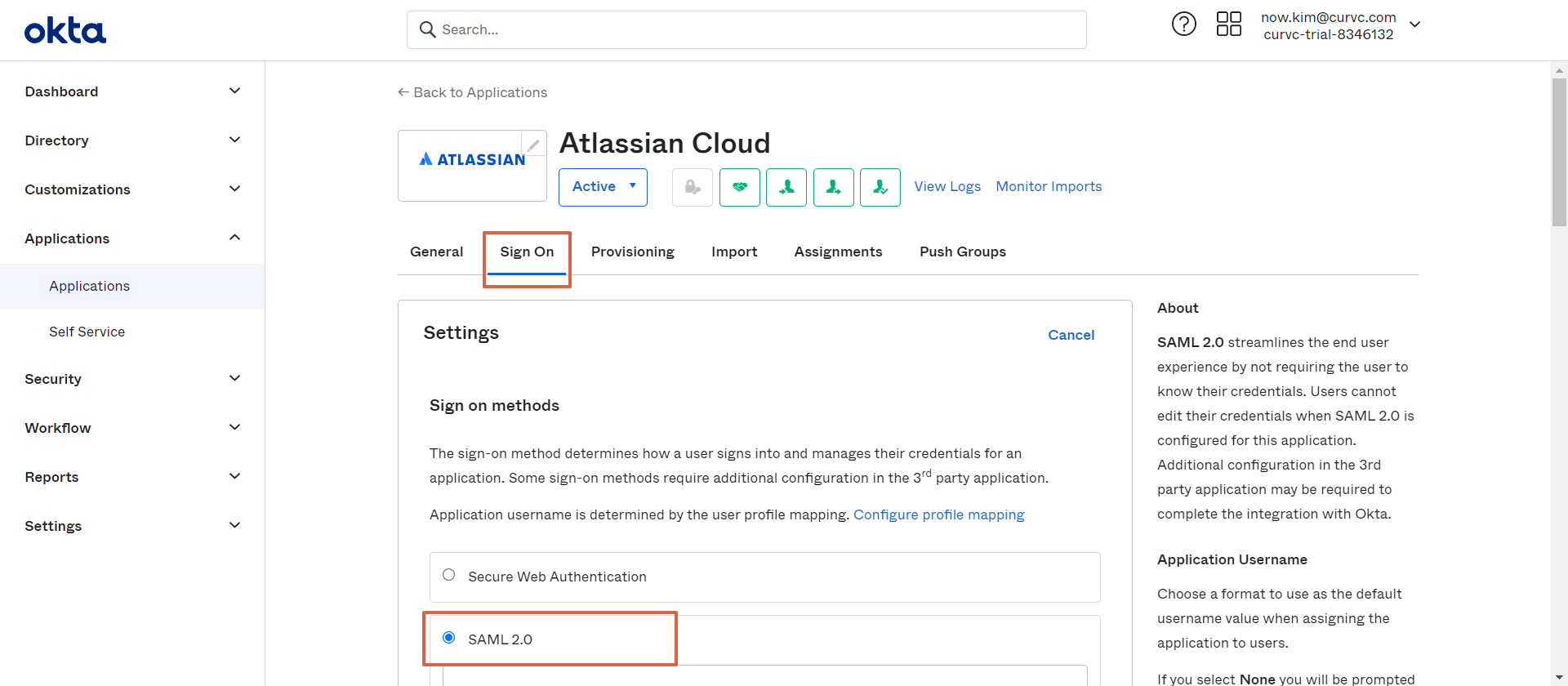

- Okta 관리자 페이지 이동 > Applications 메뉴 > Atlassian Cloud 클릭 > Sign On

- Sign on methods : Secure Web Authentication → SAML2.0 변경

- Sign on methods : Secure Web Authentication → SAML2.0 변경

- 우측 하단 View Setup Instructions 버튼 클릭

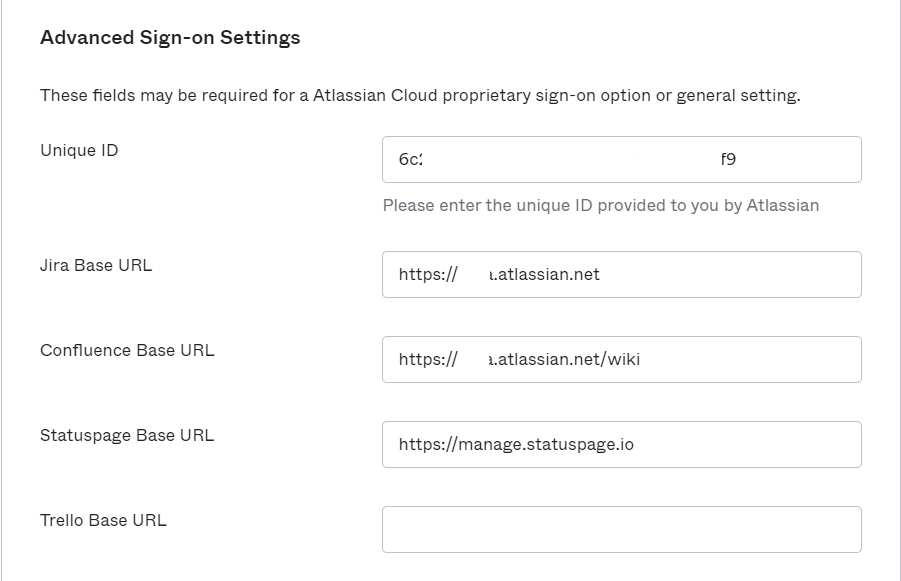

- Advanced Sign-on Settings 섹션에 다음 값을 입력한 후 저장한다.

- Unique ID : 서비스 공급자 엔터티 URL https://auth.atlassian.com/saml/ 하위 값을 붙여넣는다.

예시) 서비스 공급자 엔터티 URL가 https://auth.atlassian.com/saml/a1b2c3d4 이면 Unique ID는 a1b2c3d4 이다.

- Jira Base URL : https://[your-subdomain].atlassian.net

- Confluence Base URL : https:// [your-subdomain] .atlassian.net/wiki (로그인 시 Confluence 대시보드에 연결하려면 URL 끝에 /wiki 를 추가)

- Statuspage Base URL : https://manage.statuspage.io

- Unique ID : 서비스 공급자 엔터티 URL https://auth.atlassian.com/saml/ 하위 값을 붙여넣는다.